Exemples d'Architectures web

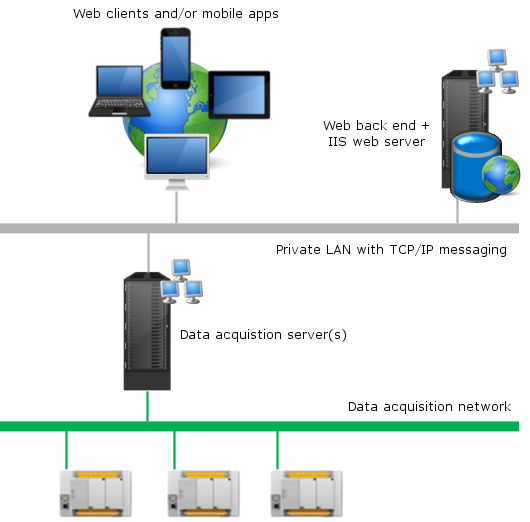

Tout-en-un

Dans ce scénario, le poste back end Web & Mobile du logiciel PcVue et les composants du serveur web du logiciel PcVue sont hébergés et exécutés sur le même ordinateur. ![]() Voir l'image

Voir l'image

Destiné à des scénarios de déploiement simples avec les systèmes clients web et/ou mobiles sur le même réseau que le poste back end web du logiciel PcVue. Généralement utilisé lorsque le réseau est privé et complètement isolé, sans accès externes.

Ne doit pas être utilisé lorsque le réseau est ouvert à des connexions entrantes provenant de réseaux externes ou ouvert avec des accès non protégés à partir de périphériques inconnus. En particulier, n'utilisez pas cette stratégie de déploiement lorsque des clients web et mobiles doivent pouvoir e connecter depuis Internet et qu'aucun autre moyen de sécurité réseau (tel qu'un VPN par exemple) n'est mis en œuvre.

Isolation réseau et DMZ

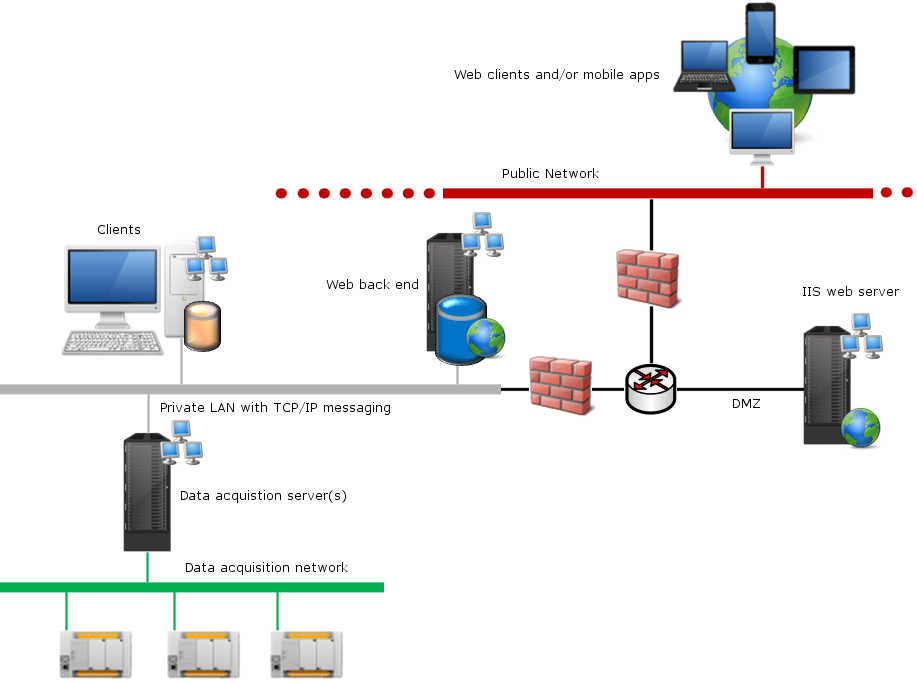

Dans ce scénario, le poste back end Web & Mobile du logiciel PcVue et les clients web et/ou mobile se trouvent sur des réseaux distincts séparés par une DMZ. Le réseau interne (côté LAN de la DMZ) est considéré comme un réseau privé. Le réseau externe (côté WAN de la DMZ) est un réseau au niveau de sécurité plus faible, généralement un réseau bureautique ou Internet. Les composants du serveur web du logiciel PcVue sont hébergés sur une machine au sein de la DMZ. Cette architecture permet la meilleure intégration dans les infrastructures IT et permet une conformité maximale avec les politiques et les pratiques IT. ![]() Voir l'image

Voir l'image

Cette architecture est recommandée lorsque les clients web et/ou mobile sont en dehors du réseau industriel. Cette architecture offre un déploiement à la sécurité maximale, conforme aux pratiques de ségrégation IT, garantissant l’absence de connexions entrantes directes et non-contrôlées des réseaux externes vers le réseau industriel.

Cette architecture doit être utilisée à chaque fois que possible.

NAT simplifié

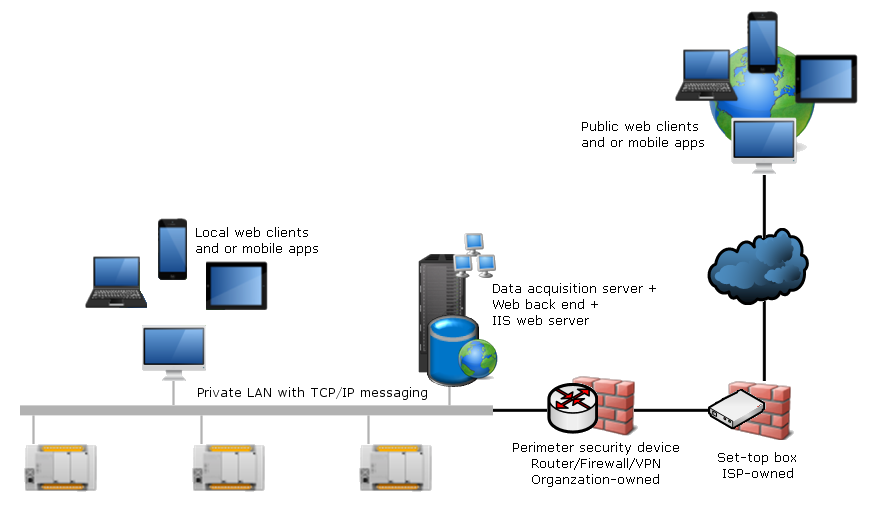

Ce scénario comporte un seul réseau local privé où résident le serveur web, le poste back end Web & Mobile et le serveur d'acquisition de données. L'accès à Internet est utilisé pour servir quelques clients web distants. Les clients web & mobile sont répartis sur les deux côtés d'une frontière NAT fournie par une box qui est opérée par le fournisseur d'accès Internet.

Cette architecture est souvent la seule option lorsqu'un accès simple depuis Internet est nécessaire, à travers une box d'un fournisseur d'accès. Parce que vous n'opérez pas cette box détenue par l'opérateur, vous devez avoir une confiance limitée en elle, et ajouter votre propre équipement de sécurité réseau entre la box opérateur et le serveur web. Cet équipement jouera le rôle de routeur/pare-feu et serveur VPN, et sera de-facto la vraie frontière du réseau que vous contrôlez.

Bien qu'il soit techniquement possible de déployer cette architecture telle quelle, elle n'est pas recommandée sans autres mesures de sécurité :

- Utilisation d'un VPN et d'un verrouillage d'adresse client, auquel cas l'architecture est logiquement égale à celle décrite comme étant Tout-en-un.

- Utiliser le port DMZ dédié du périmètre du réseau pour établir un segment de réseau dédié, auquel cas l'architecture est une version simplifiée d'Isolation du réseau et DMZ.

Il est également recommandé de séparer le back end web et le serveur web, comme décrit dans la section Isolation du réseau et DMZ.