Comment exécuter les services de façon plus sécurisée

La voie du succès en matière de sécurité des services inclut la compréhension de la nature des services disponibles dans l'environnement en réseau et la mise en place de procédures pour en protéger l’utilisation. Cette rubrique examine quelques principes fondamentaux que vous devriez suivre lorsque vous envisagez d'exécuter des services de façon sécurisée.

Connaître votre système

Bien que cette recommandation semble évidente, de nombreuses organisations ne sont pas parfaitement au fait des rôles et services qui s’exécutent sur tous leurs ordinateurs.

Utiliser le principe du moindre privilège

La plupart des documents liés à la sécurité abordent la mise en œuvre du principe de moindre privilège. Ce principe est simple, mais l'impact de sa mise en œuvre accroît considérablement la sécurité et réduit les risques. Le principe du moindre privilège établit que vous donnez à une entité le l’accès le plus réduit possible dont elle a besoin pour effectuer sa tâche et rien de plus. Sous Windows Server, ce principe s’applique à la fois aux comptes d'utilisateurs et aux comptes d'ordinateurs car dans Active Directory, ces deux types de comptes sont des entités de sécurité, ce qui signifie qu'ils disposent les uns et les autres d'autorisations et de privilèges.

Une des raisons pour lesquelles ce principe fonctionne si bien est qu'il vous oblige à évaluer les ressources réseau et les risques potentiels de sécurité. Vous devez apprendre les privilèges d'accès nécessaires pour un ordinateur ou un utilisateur donné, puis vérifier que seuls les privilèges requis sont appliqués.

L’exécution de services de façon plus sécurisée exige donc que vous déployiez ces services à l’aide d’une approche du moindre privilège.

Utiliser le principe du moindre service

Le principe de sécurité du moindre service signifie simplement que si vous n’avez absolument pas besoin d’un service Windows spécifique, désactivez-le. Notez que nous parlons de désactiver le service et non pas simplement régler son type de démarrage sur manuel.

Plus généralement, le principe du moindre service établit que le système d'exploitation et les protocoles réseau disponibles sur tout périphérique en réseau devraient exécuter uniquement les services et protocoles requis pour supporter le déploiement ciblé.

En effectuant cette action, vous économiserez les ressources du système et peut-être même celles du réseau, et vous réduirez également le nombre de vecteurs d'attaque qu’un utilisateur malveillant peut exploiter pour tenter d’accéder à votre réseau.

Utiliser des comptes d'utilisateurs de domaine distincts pour les services et les applications

Les principales raisons d'utiliser des comptes d'utilisateurs de domaine dédiés pour les comptes de service au lieu des identités intégrées sont les suivantes :

- Utiliser des comptes d'utilisateurs de domaine rend toujours plus facile la gestion des infrastructures d'applications à plusieurs niveaux.

- En utilisant les comptes d'utilisateur de domaine comme compte de service, vous pouvez auditer de façon plus granulaire les accès locaux et au travers de votre réseau.

- Les comptes d'utilisateurs de domaine peuvent être ciblés d’une manière plus précise par les stratégies de groupe.

En ce qui concerne les stratégies de groupe, vous pouvez vous assurer que vos comptes de service de domaine se voient tout au moins priver du droit d’ouvrir une session en tant que service. Cette mesure permettra d'éviter qu’un utilisateur malveillant réussisse une ouverture de session interactive en utilisant un compte de service qui est compromis.

Etre vigilant quant à l’utilisation des groupes Tout le monde et Utilisateurs authentifiés

Tout le monde et les Utilisateurs authentifiés sont des entités de sécurité dynamiques, ce qui signifie que leur appartenance est contrôlée par votre environnement de réseau lui-même et que les administrateurs ne peuvent pas contrôler l'appartenance à ces identités de groupe.

L'identité du groupe Tout le monde comprend tous les utilisateurs du réseau authentifiés et non authentifiés (ceci inclut le compte de service local).

L'identité du groupe des Utilisateurs authentifiés comprend tous les comptes d'utilisateurs de domaine et tous les comptes d’ordinateur qui se sont authentifiés avec succès auprès de l’Active Directory. Ce groupe comprend les identités des comptes intégrés système local et service réseau.

Par conséquent, un point clé de la sécurité est de garder un œil attentif sur les autorisations d'accès affectées à ces deux groupes spéciaux.

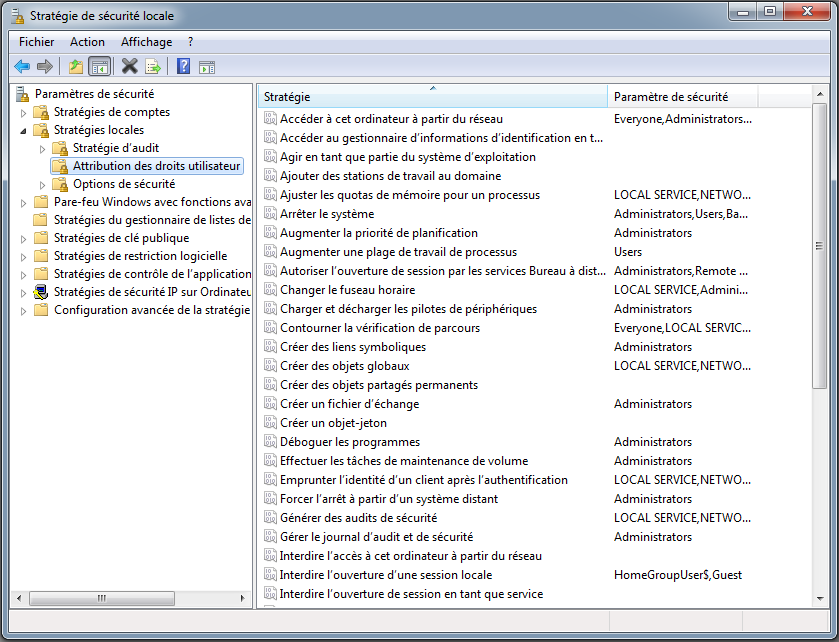

Celle-ci est accessible à partir du panneau de configuration de Windows ou directement à partir de l’outil SV Core Management Console via Tools. Local Security Policy. Le chemin pertinent dans la Stratégie de sécurité locale est Paramètres de sécurité\Stratégies locales\Attribution des droits utilisateur. ![]() Voir l'image

Voir l'image

Les privilèges systèmes sont également appelés des droits utilisateur. Dans les deux cas, ils se rapportent aux capacités de l'ensemble du système, tels que l’ouverture d’une session en tant que service, le changement de la date et l'heure du système, etc.